コラム

生体認証とデバイス認証

1 はじめに

1960年代、メインフレームのログイン処理で採用されたのが、パスワード認証でした。現在、さまざまなWebサービスで利用されています。しかし、パスワードの漏洩による、なりすましや乗っ取りが大きな問題となり、パスワードを発明したフェルナンド・コルバト氏も、この状況を「悪夢」と言ったとか…。

2022年5月から12月にかけて、Microsoft・ Apple・ Googleが相次いで、パスキー(Passkeys)について発表しました。Passkeysとは、パスワードレス認証の仕組みを、OSレベルで実装したものです。WebサービスでPasskeys認証を利用する場合、別途、Passkeys認証処理をシステムに組み込む必要があります。

来たるパスワードレス認証の時代に向け、システムに”最適な認証が何か?”を見つけ出すヒントになれるよう、以下に特徴を紹介していきます。

- そもそも認証って、どのような認証があるの?

- それぞれの認証の特徴が知りたい…

- 自社サービスに最適な認証方法ってなに?

2 認証要素

認証は本人かどうかを特定するための手段です。NIST(National Institute of Standards and Technology:米国国立標準技術研究所)によると、認証の要素をNIST Special Publication 800-63で「記憶(Something you know)」「所持(Something you have)」「生体(Something you are)」の3つに分類して定義しています。

- 記憶(Something you know)

- 所持(Something you have)

- 生体(Something you are)

※同資料では、多要素認証(MFA)を構成する場合は、この内の2つ以上で構成することが適切としています。

3 認証要素の特徴

1. 記憶(Something you know)

本人のみ知っている記憶情報を利用する方法です。パスワード・秘密の質問・PIN(Personal Identification Number)などです。

特徴と利点

アカウントに紐づくキーワードをDBに格納する。認証時に回答した内容と、格納している情報が一致するかを検証する。比較的容易に実装できるため、古くから利用されてきた。

懸念点

情報の漏洩や、盗難により、アカウントの乗っ取りや、なりすましのリスクが高い。パスワード忘れや盗難が発生した場合、再発行処理をする必要があるため、運用面でコストが肥大化する傾向にある。

2.所持(Something you have)

本人が所持することで、認証を行う方法です。ICカード・スマートカード・ハードウェアトークン・スマートフォンアプリなどです。

特徴と利点

アカウントなどのIDに、所持するデバイスを紐付ける。認証時にデバイスに対応する検証処理を用いるため、確実な認証が可能。認証ロジックには、電子証明書や、非対称鍵を使ったチャレンジレスポンスのほか、時間やカウンターを利用したワンタイムパスワードなど、多種多様な仕組みが存在する。ほとんどの場合、デバイスのみで完結するので、カメラやセンサーなどの設備は必要ない。

懸念点

デバイスに合わせた検証処理を実装するため、パスワード認証に比べると、開発コスト・実装難易度が高くなる傾向にある。

デバイスの盗難により、なりすましのリスクがあるため、記憶要素(PINやパスワード)か生体要素を組み合わせて、多要素認証化することが推奨されている。

3.生体(Something you are)

本人の身体の特徴(biometrics)による認証を行う方法です。身体特徴には、顔・虹彩・指紋・静脈・声紋などが利用されています。

特徴と利点

biometricsを認証時に参照するため、記憶や所持が不要。利用者の利便性が高く、「なりすましが困難」という特徴がある。銀行ATMやデータセンターの入退室、スマートフォンなど多岐に渡り採用されている。

懸念点

biometrics情報を格納するための領域、また読み取りセンサーや個人を特定するための処理能力を必要とし、システムを構成するコストが増大する傾向にある。

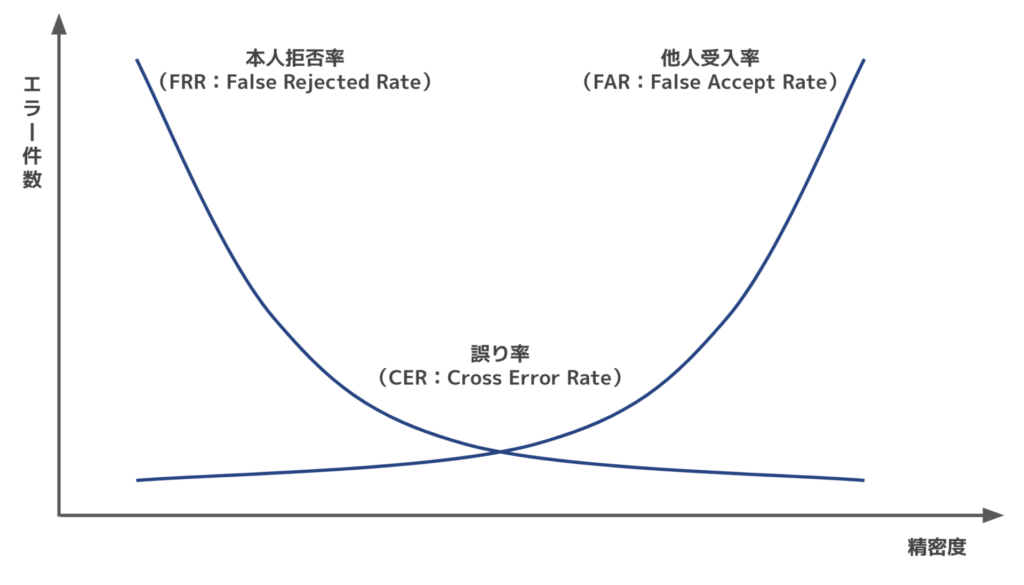

誤り率(CER:Cross Error Rate)は、本人拒否率(FRR: False Rejected Rate)と他人受入率(FAR: False acceptanceRate)により決定するため、100%の確実な認証ができない。一般的に以下のような関係で表現される。

生体の特徴は、加齢や怪我・生活習慣に伴う変化があり、認証率が変化する場合がある。

4 パスワードレス認証の事例

PCのログインなどの認証方法は、生体認証またはデバイス認証のどちらを採用しても実現可能です。運用ケースによっては、認証の向き・不向きがあるため、どちらを採用するかは、導入コストや管理コストのバランスやユーザーの使いやすさを考慮して選択する必要があります。

生体認証の利用ケース

・ATMの本人確認

・特定人物の入退室管理

・不正打刻を禁止する勤務管理での利用

・カードや物理デバイスの持ち込みが困難な施設の入退室

・言語や人種別に環境を整えるのにコストがかかる入出国検査所

・特定人物の検索や追跡

デバイス認証の利用ケース

・粉塵・汚れが多く生体認証が向かない工場や作業現場

・特権を持つ管理者が、マスターキーのように利用

・レンタカーなど、不特定の利用者が設備に紐づいたキーを借用して利用

・会社の入り口など、個人が所持するキーで共有部の施設・設備を利用

・衛生面で身体の露出、接触が難しい環境での利用

・生体認証での利用が不可能な故人の相続管理

5 認証の標準化

かつて、生体認証やデバイス認証は、メーカー毎に独自の認証ロジックで提供されていました。現在は、パスワードレス認証の標準化を進めている「FIDOアライアンス」が、認証技術の開発と標準化を行っています。この仕様で作られた認証装置であれば、生体認証の実装・非実装が選択可能で、メーカーは自由に認証装置を作成できます。これにより、利用者は生体認証の有無や機能面で最適な認証装置を選べるようになりました。

さらには、冒頭で述べたように2022年Passkeysの発表で、お手持ちのスマートフォンを含めたデバイスでも同様な認証が可能になりました。Passkeysによる認証には、FIDO2認証(WebAuthn)と呼ばれる仕組みが採用されています。

弊社のDAuthで、FIDO2認証を採用した理由は、世界標準規格であるため、非常にセキュリティが高いこと。そして、世界中のパスワードレス認証器が利用可能になることが決め手となりました。

6 まとめ

この記事では、パスワードレス認証を実現するため、生体認証とデバイス認証を紹介しました。この2つの特徴は以下のとおりです。

・生体認証 :なりすましを厳密に排除したい場合

・デバイス認証 :所持することで100%で確実な認証を行いたい場合

「生体認証とデバイス認証はどちらが優れているのか」という質問が多いのですが、これら2つは、パスワードレス認証の代表として、それぞれ異なるフィールドで発展してきたため、どちらも優秀と言えるでしょう。

実際のユースケースでは、両方の認証を組み合わせ、セキュリティを強化したり、利用セクションによっては生体認証とデバイス認証を使い分けるなど、適切に選択し、利便性の向上を考えることが重要です。

最後まで読んでいただき、ありがとうございました。

このコラムにコメントする

コメントは承認制とさせていただいているため、反映まで少しお時間をいただきます。あらかじめご了承ください。